Esieabot

Prochaine Journée Portes Ouvertes le 10 juillet 2025 sur Ivry-sur-Seine.

À l’ESIEA, la pédagogie par projet est au cœur de la formation en d’ingénieur.

La réalisation de projets concrets permet aux étudiants de mettre rapidement en application les enseignements reçus, d’appréhender le travail en équipe et de mener à bien de première réalisations concrètes.

À l’ESIEA, la pédagogie par projet est au cœur de la formation en d’ingénieur, offrant aux étudiants l’opportunité de s’engager dans des projets pratiques et ambitieux dès la première année. Ces projets permettent aux futurs ingénieurs de développer leurs compétences techniques, leur esprit d’équipe et leur capacité à innover dans des contextes réels. Ainsi, les étudiants sont formés pour être immédiatement opérationnels dans les entreprises, où la gestion de projet et l’adaptation aux défis technologiques sont des qualités essentielles.

Chaque projet fait partie intégrante du cursus, offrant une montée en compétences progressive et une immersion pratique essentielle pour chaque étape de formation.

La pédagogie par projet de l’ESIEA prépare ainsi les étudiants aux métiers de demain, en leur permettant de se construire un profil unique et de se démarquer sur le marché de l’emploi.

Les projets débutent dès la 1ère année pour acquérir les premières compétences : travailler en équipe, gestion du temps, communiquer sur son projet. Chaque année, les élèves sont confrontés à des projets plus intenses et plus complexes. En 5e année, c’est avec nos entreprises partenaires ou au sein de nos laboratoires de recherche que les étudiants réalisent un projet d’envergure avec des dimensions techniques, scientifiques et managériales.

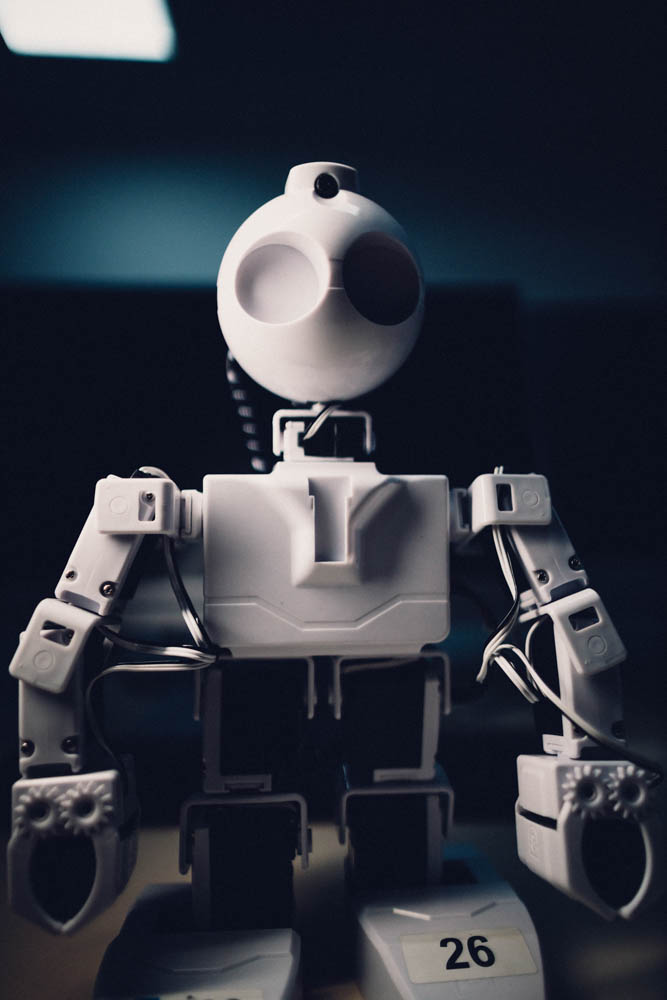

Esieabot

Projet fil rouge

Projets Scientifiques et Techniques

Projets à impact RSE

Openlab

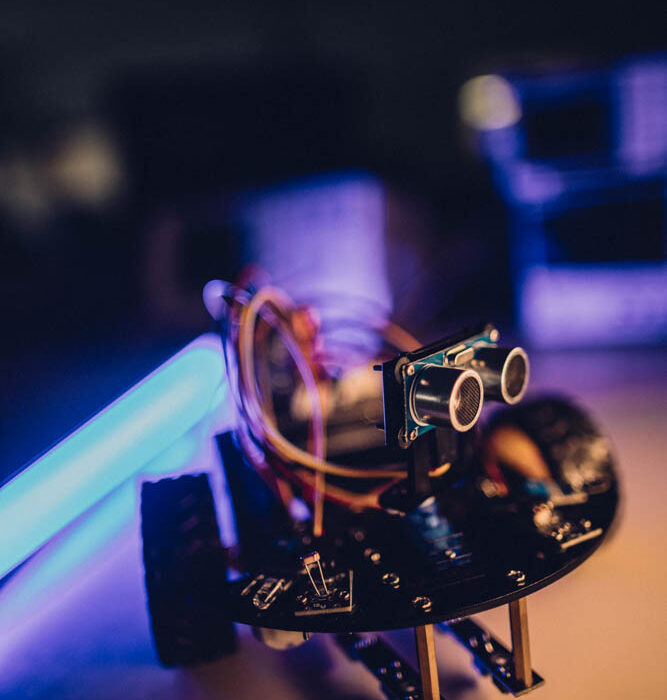

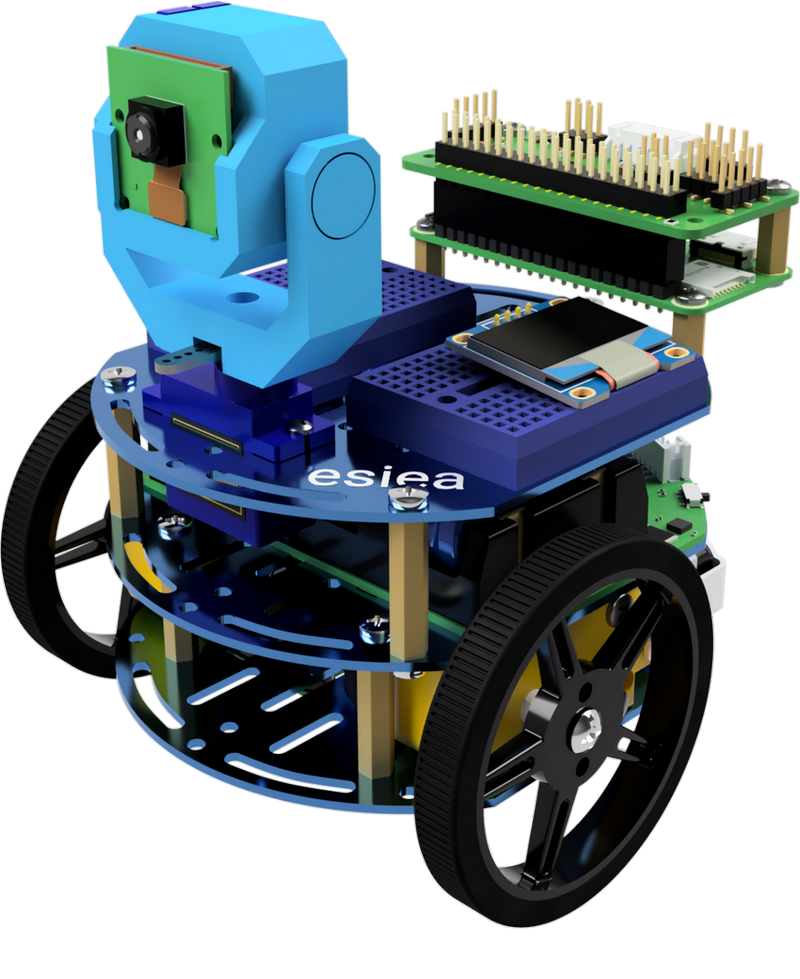

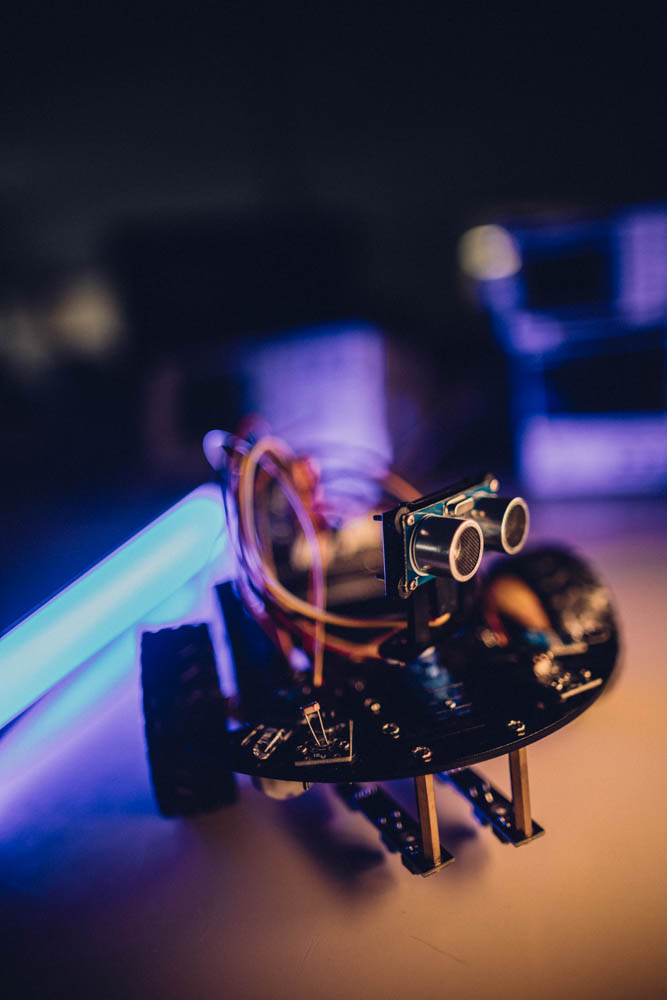

À l’ESIEA, l’innovation pédagogique est une priorité pour former des ingénieurs connectés aux enjeux du numérique. Avec l’esieabot, un robot pédagogique programmable, chaque étudiant plonge dans une expérience pratique et enrichissante pour maîtriser les compétences clés de demain : programmation, électronique, intelligence artificielle, cybersécurité, systèmes embarqués, et bien plus encore.

L’esieabot est un robot modulaire, évolutif et en open-source, parfaitement adapté aux besoins d’apprentissage en ingénierie numérique. Voici ses principales caractéristiques :

L’esieabot a été spécialement conçu pour offrir aux étudiants un support d’apprentissage immersif et stimulant :

Le Projet Fil Rouge est un événement marquant de la première année du cursus ingénieur à l’ESIEA, qui se déroule chaque année durant la dernière semaine de l’année scolaire. Pendant une semaine, tous les étudiants de première année se rassemblent sur les campus Paris/Ivry-sur-Seine et de Laval pour relever des défis techniques en équipe.

Ce projet mobilise des compétences variées en mathématiques, physique, électronique et informatique, permettant aux étudiants d’appliquer leurs connaissances dans une démarche expérimentale et méthodologique. L’utilisation des Esieabot est au coeur de ce défis, renforçant l’apprentissage pratique et collaboratif.

Chaque édition du Projet Fil Rouge propose un nouveau thème, avec des activités variées selon le campus. En 2024, les étudiants ont participé à des épreuves inspirées des Jeux Olympiques de Paris, comprenant :

Lors de l’édition 2023, le défi sur le campus de Paris était centré sur la création de robots-pompiers. Les étudiants ont programmé leur esieabot pour éteindre des flammes de manière autonome tout en rivalisant avec les robots d’autres équipes. Les flammes étaient symbolisées par une cible en papier, et les étudiants devaient réussir à envoyer une balle de ping-pong pour les éteindre, utilisant une API spécialement développée pour intégrer les compétences acquises en informatique. Sur le campus de Laval, les étudiants se sont concentrés sur la modélisation et la fabrication de fusées à eau, confrontant leurs modèles théoriques à la réalité.

Une expérience enrichissante

Le Projet Fil Rouge est une occasion unique pour les étudiants de collaborer, d’innover et de mettre en pratique les compétences qu’ils ont acquises au cours de leur année. La prochaine édition se déroulera la semaine du 17 juin, avec un sujet encore secret, promettant des surprises passionnantes qui mettront à l’épreuve l’ensemble des compétences des étudiants !

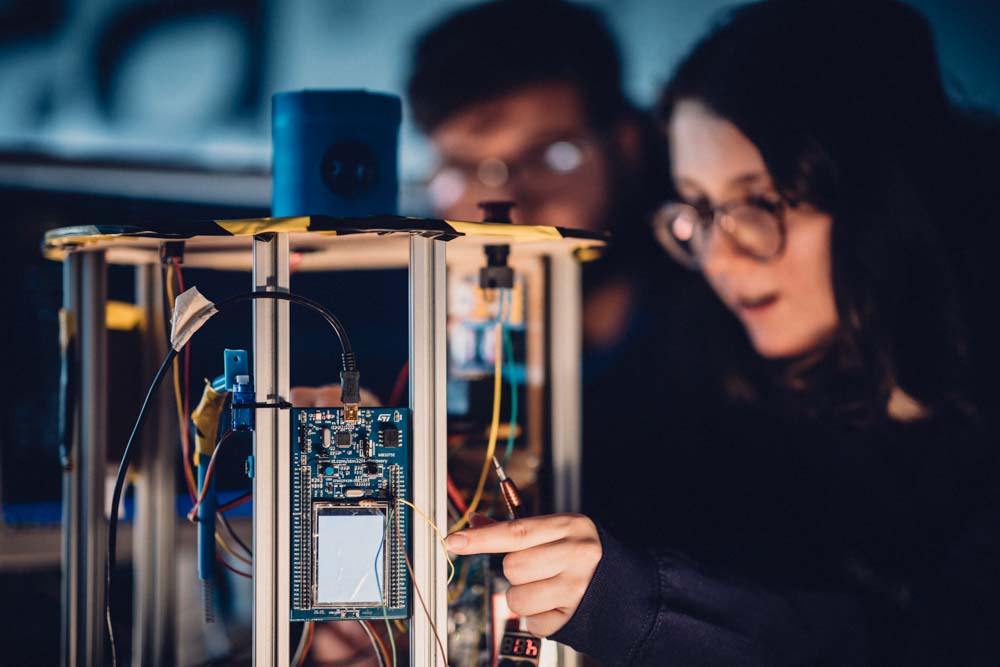

Dès le cycle préparatoire, l’ESIEA met l’accent sur l’apprentissage par la pratique. À travers les projets scientifiques et techniques, nos étudiants développent leurs compétences en ingénierie en résolvant des problématiques concrètes tout en s’initiant aux méthodologies de travail collaboratif utilisées dans le monde professionnel.

Chaque semestre, les étudiants travaillent en équipe sur des projets concrets, encadrés par des enseignants-chercheurs et des professionnels. Ces projets leur permettent de :

🔬 Projets de sciences appliquées

> Étude et conception d’un modèle de fusée ou de drone pour comprendre les bases de l’aérodynamique

> Simulation et optimisation d’un circuit électrique pour modéliser des systèmes embarqués

💻 Projets informatiques et programmation

> Développement d’un premier jeu vidéo en Python ou en C

> Exploration des objets connectés avec la programmation de capteurs et d’interfaces interactives

🤖 Projets robotiques et systèmes embarqués

> Conception d’un robot autonome capable de suivre un parcours ou d’éviter des obstacles

> Expérimentation autour de l’intelligence artificielle appliquée aux robots

Ces projets sont bien plus qu’un simple exercice académique : ils constituent une première immersion dans la réalité du métier d’ingénieur. Grâce à cette approche pédagogique, les étudiants acquièrent des compétences techniques et méthodologiques solides, tout en développant leur autonomie et leur capacité à travailler en équipe.

À l’ESIEA, nous formons des ingénieurs conscients des défis technologiques, sociétaux et environnementaux de demain. Dès le cycle préparatoire, nos étudiants sont impliqués dans un projet à impact RSE qui les confronte aux enjeux concrets du numérique responsable et les engage dans une réflexion sur leur futur rôle d’ingénieur.

Ce projet collectif, encadré par des enseignants et des experts du domaine, permet aux étudiants d’appliquer leurs connaissances en ingénierie et en informatique à des problématiques sociétales majeures.

Chaque année, les étudiants abordent des défis en lien avec les objectifs de développement durable (ODD) des Nations Unies et les enjeux du numérique utile :

Grâce à ce projet, les étudiants du cycle préparatoire ne se contentent pas d’acquérir des compétences techniques : ils développent également une réflexion critique sur l’impact de la technologie et une approche responsable de leur futur métier. Cette expérience marque le début de leur parcours vers un ingénieur du numérique utile, capable de mettre son savoir-faire au service d’une innovation durable et éthique.

Pour l’ESIEA, la maîtrise passe par la pratique. Cette conviction s’incarne dans l’OpenLab, un espace où les étudiants mettent en œuvre leurs connaissances techniques dans des projets concrets au sein d’un espace dédié au prototypage, à la conception et à la concrétisation de leurs idées.

Initié par les étudiants eux-mêmes, cet atelier s’est développé avec près d’1 million d’euros d’équipements à la pointe de la technologie permettant aux futurs ingénieurs de développer des projets technologiques novateurs.

L’OpenLab intègre une chaîne de tri et de recyclage du plastique pour réduire les déchets et produire du filament recyclé pour les imprimantes 3D, une initiative écoresponsable soutenue par le fonds FEDER dans le cadre de l’initiative ECO3.

Entièrement géré par les étudiants, l’OpenLab favorise un modèle autonome où ces derniers sont responsables de la gestion des outils et de la formation à l’utilisation des machines, renforçant leur indépendance et développant des compétences essentielles pour leur future carrière.

L’OpenLab se divise en plusieurs zones équipées pour répondre aux besoins de chaque projet :

Pour répondre aux besoins de chaque projet nous mettons à la disposition des étudiants un grand nombre de machines parmi celles-ci :

De nombreux équipements à retrouver sur www.openlab.esiea.fr

Vous souhaitez en apprendre plus sur le programme ingénieur ?

Ils nous font confiance.